Technology review - SSE

Technology review - SSE

SSE : se connecter en toute sécurité à l’ère du cloud

Les réseaux privés virtuels, ou VPN, sont de plus en plus mis à mal. Et ce, pas seulement au sens figuré. Outre l’augmentation exponentielle du nombre de cyberattaques, qui impactent inévitablement les connexions VPN, la technologie elle-même est de plus en plus remise en question ces dernières années. Heureusement, une alternative s’est déjà présentée sous la forme d’une nouvelle architecture d’accès : le Security Service Edge, ou SSE en abrégé.

Creation date :

Les raisons des critiques croissantes à l’égard des VPN sont multiples. Pour commencer, ils représentent indéniablement un risque pour la sécurité. Des études montrent par exemple que presque toutes les entreprises sont conscientes que leur infrastructure VPN peut être une cible pour les cybercriminels. « C’est tout simplement un point faible facile à exploiter », constate Farouk El Jaouhari, SASE Channel Lead chez HPE Aruba Networking. « Neuf entreprises sur dix craignent que l’utilisation de la technologie VPN mette en danger leur environnement professionnel. »

Dans le même temps, les entreprises se disent également insatisfaites de l’expérience utilisateur des VPN. C’est surtout la vitesse de connexion qui laisse à désirer. « Comme les fournisseurs VPN doivent rediriger le trafic vers le centre de données le plus proche, souvent situé à des centaines de kilomètres, une latence inévitable se produit », explique Farouk El Jaouhari. À cela s’ajoute la complexité de gestion des VPN. « Chaque appareil doit être géré et mis à jour individuellement. Cela rend leur extension ou leur mise à l’échelle particulièrement complexe sur le plan logistique. »

Le pare-feu a créé une mentalité de forteresse

Un constat similaire s’impose pour les pare-feux. Eux aussi constituent un moyen de protection éprouvé et largement utilisé. « Nous ne remettons certainement pas en cause leur utilité », souligne Farouk El Jaouhari. « Le pare-feu restera probablement encore longtemps d’actualité – et c’est une bonne chose. Mais nous devons nous demander si les investissements dans ce seul outil suffiront pour relever les nombreux défis de sécurité à venir. »

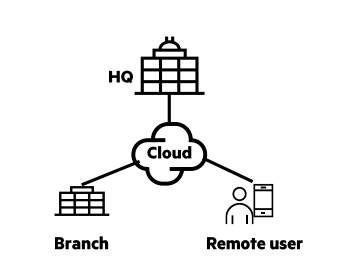

L’idée bien établie selon laquelle tous les actifs situés derrière le pare-feu dans notre centre de données sont automatiquement en sécurité s’avère aujourd’hui illusoire. « Via Internet et les différents clouds, nous sommes quotidiennement en contact avec divers clients, partenaires et fournisseurs, chacun avec ses propres appareils et applications », observe Farouk El Jaouhari. « Nous ne pouvons plus tout protéger efficacement via un pare-feu ou un autre point de gestion centralisé. Notre surface d’attaque est tout simplement devenue trop étendue. » L’essor du travail hybride, en partie au bureau et en partie à domicile ou en déplacement, contribue également à cette évolution.

Intégrer la sécurité à la périphérie du réseau

Dans la plupart des entreprises, une partie (critique) des données se trouve encore dans leur centre de données local. Une autre partie est déjà dans le cloud, ce qui explique l’émergence du terme « cloud hybride ». Parallèlement, les entreprises génèrent de plus en plus de données à la périphérie de leur réseau d’entreprise. Cet environnement complexe est malheureusement aussi plus coûteux et plus difficile à sécuriser.

« Les nouvelles solutions doivent permettre de réduire à nouveau cette complexité et de simplifier la gestion de la sécurité », souligne Farouk El Jaouhari. L’une de ces solutions, le Secure Service Edge ou SSE, est une architecture de sécurité qui remplace la sécurité périmétrique traditionnelle ou pare-feu en centralisant plusieurs fonctions de sécurité à la périphérie du réseau. Cette nouvelle approche vise à protéger les organisations dans un environnement décentralisé et orienté cloud. En déplaçant les fonctions de sécurité (« Secure Service ») vers la périphérie (« Edge ») du réseau, plus proche des utilisateurs et de leurs appareils (endpoints), il est possible de créer une ligne de défense solide contre les cybermenaces avant qu’elles n’atteignent le réseau interne.

Confiance zéro

La plateforme SSE repose sur quatre piliers technologiques. « Parmi ceux-ci, le Zero Trust Network Access ou ZTNA est de loin le plus important », indique Farouk El Jaouhari. Environ la moitié des entreprises entame son parcours SSE par la mise en place du ZTNA, essentiel pour garantir un accès sécurisé aux applications privées dans le centre de données ou le cloud. Pour vérifier les utilisateurs et leur accorder l’accès à des applications spécifiques sur la base d’une politique d’identité et de contexte prédéfinie, le ZTNA applique un principe de sécurité strict : « Ne jamais faire confiance, toujours vérifier ! »

Ainsi, le ZTNA constitue le remplaçant idéal d’un VPN d’accès à distance. « Le ZTNA nous permet de moderniser le principe du VPN en le transformant en une solution réseau basée sur le cloud pour la gestion des accès. » La plupart des entreprises poursuivent ensuite avec la mise en place d’un Cloud Access Security Broker (CASB), d’une Secure Web Gateway (SWG) et du Digital Experience Monitoring (DEM).

Étape par étape

« Faut-il tout mettre en œuvre d’un coup ? Nous déconseillons fortement de tout implémenter en une seule fois. Nous recommandons en revanche vivement de solliciter au préalable les conseils d’un spécialiste expérimenté en secure networking. Notre partenaire technologique Inetum dispose de toute l’expertise nécessaire pour déterminer, via un atelier ou un audit sur mesure, le plan d’action le plus adapté à votre organisation. »

Plus d’informations ?

Vous avez encore des questions ou souhaitez franchir vos premières étapes ? Envoyez un e-mail à info.belgium@inetum.com